La semaine dernière, un DSI m’a appelé en panique. Ransomware. Trois jours d’arrêt production. Son antivirus n’avait rien vu. Ce scénario, je l’observe régulièrement depuis 2022 auprès des PME et ETI que j’accompagne. Selon le panorama 2025 de l’ANSSI, l’agence a traité 4 386 événements de sécurité en 2024, soit une hausse de 15 % par rapport à 2023. Votre antivirus ne suffit plus. L’EDR change la donne.

L’essentiel sur l’EDR en 30 secondes

- L’antivirus détecte les menaces connues, l’EDR surveille les comportements suspects en temps réel

- Délai médian de détection sans EDR : 5 jours minimum, parfois plusieurs semaines

- L’EDR isole automatiquement un poste compromis avant propagation

- Ça ne remplace pas une stratégie globale de sécurité

Ce que l’EDR change vraiment par rapport à votre antivirus

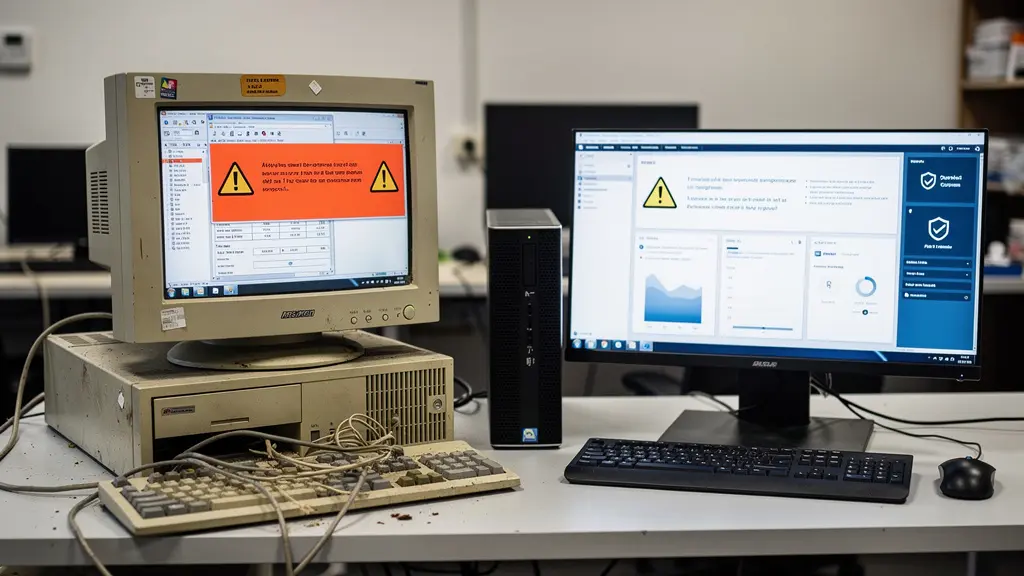

Soyons clairs : comparer un antivirus à un EDR, c’est comparer une alarme incendie à un système de détection avec sprinklers automatiques. L’un sonne quand c’est déjà trop tard. L’autre intervient.

L’antivirus fonctionne sur un principe simple. Il compare chaque fichier à une base de signatures connues. Si le fichier correspond à un malware répertorié, il le bloque. Le problème ? Les attaquants modifient constamment leurs codes. Selon les données InterCERT France, le délai médian de détection d’une intrusion atteint 5 jours. Certaines ne sont identifiées qu’après plusieurs semaines. L’EDR adopte une approche radicalement différente : il surveille les comportements.

Un processus qui tente de chiffrer massivement des fichiers ? Suspect. Une connexion sortante vers un serveur inconnu à 3h du matin ? Suspect. L’EDR ne cherche pas à reconnaître un virus. Il identifie ce qui ne devrait pas se produire sur votre poste.

| Critère | Antivirus classique | EDR |

|---|---|---|

| Méthode détection | Signatures connues | Analyse comportementale |

| Menaces détectées | Malwares répertoriés | Comportements suspects, y compris inconnus |

| Temps de réaction | Post-infection | Temps réel |

| Capacité de réponse | Mise en quarantaine fichier | Isolation poste, remédiation automatisée |

| Visibilité | Alertes ponctuelles | Chronologie complète de l’incident |

Les 4 fonctions EDR qui protègent concrètement vos systèmes

Je ne vais pas vous lister les 15 fonctionnalités marketing des éditeurs. Je me concentre sur ce qui fait vraiment la différence dans les incidents que je traite. Si vous devez retenir quatre choses, ce sont celles-ci.

Les fonctions EDR qui comptent vraiment

-

Surveillance comportementale continue

L’EDR analyse chaque processus en temps réel. Il détecte les anomalies : exécution de scripts inhabituels, tentatives d’élévation de privilèges, mouvements latéraux entre machines. C’est cette surveillance qui permet d’identifier les menaces avant qu’elles ne causent des dégâts.

-

Isolation automatique des endpoints compromis

Dès qu’une menace est confirmée, l’EDR peut isoler le poste du réseau. Le ransomware reste confiné. Vos serveurs et autres postes sont épargnés. Cette fonction seule justifie l’investissement pour beaucoup de mes clients.

-

Traçabilité complète de l’incident

L’EDR enregistre tout : quel fichier a été ouvert, par quel processus, à quelle heure, quelles connexions ont été établies. Cette chronologie permet de comprendre exactement ce qui s’est passé et d’éviter que ça se reproduise.

-

Remédiation guidée ou automatisée

Selon votre configuration, l’EDR peut supprimer automatiquement les fichiers malveillants, restaurer des clés de registre modifiées, ou guider votre équipe IT dans les actions correctives. Moins d’improvisation en situation de crise.

Dans ma pratique d’accompagnement cybersécurité, l’erreur la plus fréquente que je rencontre chez mes clients reste la confusion entre antivirus et EDR. Beaucoup pensent être protégés parce qu’ils ont « un truc qui scanne les virus ». Cette méconnaissance retarde souvent la détection d’incidents de plusieurs semaines. Ce constat est limité aux PME et ETI que j’accompagne, mais il reflète une réalité terrain préoccupante.

Ce que l’EDR ne protège pas

Franchement, je préfère vous le dire maintenant plutôt que vous le découvriez après : l’EDR ne couvre pas tout. Il ne protège pas vos applications cloud (Office 365, Salesforce). Il ne détecte pas les attaques réseau qui ne touchent pas les endpoints. Il ne remplace pas une politique de gestion des accès ou des sauvegardes solides. L’EDR s’intègre dans une stratégie globale. Ce n’est pas une solution miracle.

Pour construire une défense cohérente, l’EDR doit s’articuler avec les points de prévention en sécurité informatique fondamentaux : sensibilisation des utilisateurs, mises à jour régulières, segmentation réseau.

Comment l’EDR détecte et stoppe une attaque en temps réel

Je pense à ce dossier traité à Lyon en 2023. PME industrielle, 80 salariés, parc informatique vieillissant. Un vendredi après-midi, un comptable ouvre une pièce jointe. Classique. Le ransomware s’exécute.

Cas concret : PME industrielle région lyonnaise

J’ai accompagné cette entreprise après l’incident. Leur antivirus n’avait rien détecté. Le malware avait eu trois jours pour se propager avant qu’un technicien ne remarque les fichiers chiffrés. Résultat : arrêt de production, données critiques inaccessibles, négociation avec les attaquants.

Après cet épisode, nous avons déployé un EDR. Six mois plus tard, nouvelle tentative d’attaque. Cette fois, l’EDR a détecté le comportement suspect en 15 minutes. Le poste a été isolé automatiquement. Aucune propagation. L’équipe IT a pu analyser l’incident à froid et renforcer les défenses.

Ce contraste illustre la différence fondamentale. Selon les statistiques ransomware Q1 2025, plus de 2 300 victimes ont été répertoriées au premier trimestre, soit une augmentation de 213 % par rapport à 2024. La menace s’intensifie. La rapidité de détection devient critique.

-

Audit du parc existant et inventaire des endpoints -

Installation des agents EDR sur les postes et serveurs -

Configuration des règles de détection et seuils d’alerte -

Formation de l’équipe IT à l’interprétation des alertes -

Passage en production supervisée

Comptez environ deux mois entre la décision et une protection opérationnelle. C’est un investissement en temps, mais les retours que j’observe justifient largement cet effort.

Information importante

Ce contenu est fourni à titre informatif sur les solutions EDR. Chaque infrastructure étant unique, consultez un expert en cybersécurité pour adapter ces recommandations à votre contexte.

Vos questions sur l’EDR en entreprise

Voici les interrogations que je reçois le plus souvent lors de mes accompagnements. Je vous donne des réponses directes, sans langue de bois.

L’EDR remplace-t-il complètement l’antivirus ?

Pas exactement. La plupart des EDR intègrent des fonctions antivirus, donc vous n’avez pas besoin des deux. Mais l’EDR va bien au-delà : il surveille les comportements, pas seulement les signatures. Vérifiez que votre solution EDR inclut bien la protection antimalware de base.

Faut-il une équipe dédiée pour gérer un EDR ?

Pas forcément. Un technicien IT formé peut gérer les alertes quotidiennes d’une PME. Pour les structures sans ressources internes, des prestataires proposent des services EDR managés. L’important est que quelqu’un regarde les alertes. Un EDR non supervisé perd 80 % de sa valeur.

L’EDR ralentit-il les postes de travail ?

Les solutions modernes ont un impact minimal. Comptez entre 1 et 3 % de ressources CPU en moyenne. C’est moins perceptible qu’un antivirus classique effectuant des scans complets. Sur des machines anciennes, prévoyez un test pilote.

Quelle est la différence entre EDR et XDR ?

L’EDR se concentre sur les endpoints (postes, serveurs). Le XDR étend la surveillance au réseau, aux emails, au cloud. Pour une PME, l’EDR suffit généralement. Le XDR devient pertinent quand vous avez déjà un SOC ou une équipe sécurité structurée.

Un EDR suffit-il pour une PME ?

L’EDR couvre une partie essentielle de votre surface d’attaque. Mais il doit s’accompagner de sauvegardes testées, d’une gestion des accès rigoureuse et d’une sensibilisation des équipes. Le DBIR 2025 rappelle que le facteur humain reste impliqué dans 60 % des brèches.

Pour approfondir votre stratégie de protection, explorez les différents types de logiciels pour votre protection qui complètent efficacement un EDR.

La prochaine étape pour vous

Vérifications avant de choisir un EDR

-

Inventorier vos endpoints : combien de postes, serveurs, systèmes d’exploitation différents

-

Évaluer vos ressources internes : qui supervisera les alertes au quotidien

-

Demander des démonstrations à plusieurs éditeurs sur des scénarios réalistes

-

Vérifier l’intégration avec vos outils existants (Active Directory, SIEM si présent)

Si vous ne devez retenir qu’une chose : l’EDR n’est pas un luxe réservé aux grandes entreprises. C’est devenu un standard de protection des systèmes informatiques face à des menaces qui évoluent plus vite que les signatures antivirus. La question n’est plus de savoir si vous serez ciblé, mais quand. Et ce jour-là, vous préférerez avoir un outil qui détecte en 15 minutes plutôt qu’en 5 jours.